Ryu代码解析-DNS欺骗

软件定义网络利用控制器对网络的控制,实现一些传统网络中难以实现的功能,控制器在这个网络中扮演一个上帝的角色,上一篇文章里已经介绍了控制器可以实现代理应答,本次要介绍的是利用控制器和python来对数据包内容进行解析,实现DNS欺骗。

原理解析

主机在进行域名解析的时候,先向DNS服务器发送DNS Request报文,而后DNS服务器回复一个Reply报文,主机接收此报文即可完成解析。既然控制器可以造出ICMP应答报文,也能造出DNS回复报文。

思路说明

- 先给交换机下发流表项,让交换机把DNS报文传给控制器处理。

- 控制器对报文进行解析,提取出域名,编号等关键信息。

- 构造一个新的DNS Reply报文,通过交换机返回给主机。

关键要素

要完成这样一个过程并不简单,虽然我们平常用抓包软件比如Wireshark之类的看到的数据包内容非常清楚,条理分明,但是如果一个数据包到了我们手上,我们要把它研究透彻还是很复杂的,下面列出一些关键性的步骤:

- 数据包编码

- 提取DNS域名

- 获取数据包编号

代码分析

控制器获取到的DNS数据包数据如果不加任何修改,直接输出就是乱码,整个的数据包里只有域名是明文,我们可以先把域名提取出来,但是Ryu并没有处理DNS报文的库,这里可以采用截取字符串的方法,这就出现了一个问题:域名长度不固定,没关系,因为域名出现的位置是固定的,我们获取了整个数据包的长度,到那个固定的位置找就可以了。

pkt_len = len(data)

domain = (data[55:pkt_len-5])我是怎么知道域名长度固定的呢?

用wireshark抓包,数据包的具体字段,长度wireshark都能显示。

这样我们算是提取出了域名,不过有关域名的事还没完,后面会讲到。

主机在发出请求的时候请求报文会有一个ID号,回复报文也必须携带一样的ID才能被主机认可,这个ID在报文中位置也固定,只是他被编码了,所以我们看不出来它是什么,可以从wireshark里看一看是4个十六进制数,它的位置是flag = data[42:44],所以我们首先需要对其进行解码,但解码我们需要知道编码方式,所以问题就是如何获取编码方式,这里推荐使用Python的chardet模块,这是个用来检测文件或者字符编码的模块,读者可用pip install chardet来安装,然后开始解码:

b=chardet.detect(data[42:44])

#print(b)

if b['encoding'] == None:

c=flag.encode("hex")

else:

flag.decode(b['encoding'])

c=flag.encode("hex") 这里检测的时候不一定每次ID都是有编码的,偶尔有一次会出现没有编码的情况,这时就不需要解码了,得到的变量c就是wireshark里面的十六进制ID。

好了,域名有了,ID有了,可以开始构造数据包了,这里推荐使用Scapy,它是一个功能强大的数据包处理程序。鉴于官网教程有限,我们可以用它发送一个DNS请求报文,看一下它的解析的应答包,照着构造一个。

a = Ether(dst=pkt_ethernet.src,src=self.hw_addr)/IP(dst=ip_dst,src=ip_src)/UDP(sport=sport,dport=dport)/DNS(opcode=0,id=d,qr=1L,rd=1L,ra=1L,aa=0L,tc=0L,z=0L,ad=0L,cd=0L,rcode=0,qdcount=1,ancount=1,nscount=1,arcount=0,qd=DNSQR(qname=domain),

an=DNSRR(rrname=domain,ttl=60,rdata=ip_src),ns=DNSRR(rrname=domain,type=2,ttl=60,rdata="ns1."+domain),ar=None) 这里面的ID值是一个十进制数,所以我们要转化一下。这里面我把DNS服务器地址作为解析的目标地址,关于里面每个字段的含义读者有兴趣可以自行查阅相关资料。

构造完毕之后用Packet-Out报文发给交换机即可。

如果仅仅按照上面的步骤,我们就会发现,解析的域名如果没有小数点,那可以得到正确的回复,一旦我们加上小数点,运气好的话主机会提示你返回的域名不符。这就涉及到在报文中域名的格式了,小数点的位置上是一个数,表示后面有几位。例如下面的域名

blog.csdn.net

在报文中格式是:

4 b l o g 4 c s d n 3 n e t 0

最后一位是结束符。所以我们提取出来的其实是

b l o g 4 c s d n 3 n e t

而中间的数字是不可见字符,所以我们还要对提取出来的域名进行一些转化,通过ASCII码来判断是否是不可见字符。

for g in range(0,len(domain)-1):

if ord(domain[g])<32 or ord(domain[g])>126:

domain=domain[:g]+"."+domain[g+1:]这样域名就是正确的了。

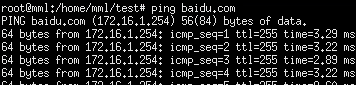

看一下结果,域名解析已经成功。

完整代码已经放到github上,读者可自行查看。

61234